Analisi del mq‑9 Reaper

L’MQ‑9 Reaper è il primo drone dell’US Air Force progettato come hunter‑killer a lunga autonomia. Nato nella seconda metà degli anni 2000 per sostituire l’MQ‑1 Predator, utilizza un motore turboelica Honeywell TPE331 da oltre 900 cavalli che aziona un’elica a quattro pale. Grazie all’ala di 20 metri e a un carico alare relativamente basso, la piattaforma può volare per più di 27 ore con una configurazione standard e oltre 30 ore nella versione Extended Range con serbatoi subalari. L’altitudine operativa supera i 15 mila metri e la cellula è progettata per essere smontata e trasportata in un unico container, semplificando lo schieramento su teatri remoti.

Sensori e armi: sorveglianza e potenza di fuoco

A differenza di droni più leggeri, il Reaper può trasportare fino a 1 700 kg di carico utile, inclusi sensori avanzati e armamento. Il suo Multi‑Spectral Targeting System integra telecamere a infrarossi, sensori a colori e monocromatici, visione a onda corta e designatori laser, fornendo un’unica immagine fusa ai piloti remoti. Una radar ad apertura sintetica (SAR) permette di riconoscere bersagli nascosti da nuvole o fumo.

Come armamento standard può impiegare otto missili AGM‑114 Hellfire per colpire mezzi e installazioni, bombe a guida laser come GBU‑12/38 Paveway II, GPS‑IN/laser come GBU‑49 (Enhanced Paveway II) e bombe guidate JDAM. Negli ultimi anni il drone è stato testato con l’AIM‑9X Sidewinder e persino con loitering munition Switchblade 600. Durante un’esercitazione del 2024 nel Mar Rosso, un Reaper ha lanciato un missile Hellfire contro un oggetto aereo non identificato; l’evento è stato il primo impiego operativo di un Reaper in un ingaggio aria‑aria. Nell’estate 2025 due Switchblade 600 sono stati sganciati da un MQ‑9 in volo, trasformando l’aereo in una “nave madre” in grado di estendere la portata dei propri sensori e armi.

Evoluzioni recenti: autonomia, cybersecurity e difesa

La struttura modulare del Reaper ha permesso a General Atomics di introdurre nel tempo numerosi aggiornamenti.

Extended Range: l’aggiunta di serbatoi subalari, un’elica a quattro pale e un sistema di iniezione acqua/alcool aumenta autonomia e capacità di carico. Questa variante è stata adottata dal Corpo dei Marines come Block 5 ER, con avionica ridondata e maggiore potenza elettrica per alimentare sensori e pod aggiuntivi.

Multi‑Domain Operations (M2DO): gli aggiornamenti previsti dall’US Air Force includono antenne SATCOM con banda raddoppiata e latenza ridotta per integrare sensori avanzati, sistemi antijamming GPS, datalink Link 16, architettura “plug‑and‑play” e maggiore automazione per consentire a un solo operatore di controllare più aeromobili. È stata introdotta la funzione auto‑takeoff and landing, riducendo l’esposizione del personale nelle basi avanzate.

Cybersecurity e autoprotezione: dopo numerosi abbattimenti da parte dei ribelli Houthi in Yemen, l’US Air Force ha avviato programmi per aumentare la resilienza del Reaper. Il progetto formal methods analizza matematicamente il software per eliminare vulnerabilità, riducendo il rischio di hackeraggio. La società Shift5 sta integrando moduli di rilevamento delle anomalie informatiche e manutenzione predittiva. Inoltre, è in sviluppo il pod Airborne Battlespace Awareness and Defense (ABAD), che incorpora sensori a radiofrequenza e infrarossi e contromisure elettroniche da BAE Systems e Leonardo DRS per rilevare e neutralizzare minacce missilistiche. L’obiettivo è permettere al Reaper di sopravvivere in spazi aerei contesi.

Pod e sensori aggiuntivi: il Corpo dei Marines sta installando il pod SkyTower II, che funge da ripetitore e consente di creare una rete di comunicazione multi‑dominio tra forze terrestri, navali e aeree. Insieme al sistema passivo RDESS/SOAR, capace di intercettare e geolocalizzare segnali d’interesse imitando emissioni e rendendo il drone quasi invisibile ai radar avversari, questi pod trasformano l’MQ‑9 in un “quarterback digitale” che orchestra sensori e unità sul campo. I Marines prevedono anche sensori intelligenti con intelligenza artificiale per ridurre il carico di lavoro degli operatori.

Armi futuristiche: General Atomics sta sviluppando un laser ad alta energia da 25 kW per la variante MQ‑9B, pensato per difendere le flotte navali e abbattere droni o missili a basso costo. Sebbene ancora sperimentale, il pod mostra come il Reaper possa evolversi in una piattaforma di difesa attiva.

Impieghi operativi e contesto internazionale

L’MQ‑9 Reaper è impiegato da Stati Uniti, Italia, Francia, Regno Unito e altri Paesi. La U.S. Air Force lo utilizza per sorveglianza e attacchi mirati contro gruppi terroristici in Medio Oriente e Africa. Dal 2023 i ribelli Houthi hanno iniziato a rivendicare l’abbattimento di diversi Reaper; in primavera 2025 ne sono stati distrutti sette in sei settimane, per un costo superiore a 200 milioni di dollari. Queste perdite hanno spinto il Dipartimento della Difesa ad accelerare gli aggiornamenti e a ripensare l’impiego del drone in aree con difese aeree anche rudimentali.

Nel Pacifico il Reaper sta guadagnando un ruolo cruciale: nel settembre 2025 l’US Air Force ha riattivato il 431st Expeditionary Reconnaissance Squadron a Kunsan, in Corea del Sud, dotandolo di MQ‑9 per sorveglianza e deterrenza contro la Corea del Nord. In Europa, l’Aeronautica francese ha eseguito nell’ottobre 2025 le prime prove di tiro con missili AGM‑114 Hellfire e bombe GBU‑49 su Reaper; grazie a nuove ali a lunga apertura e a un pod di comunicazioni COMINT, l’aereo può individuare, designare e colpire bersagli con maggiore rapidità. Nel Regno Unito, invece, il Reaper ha concluso le operazioni dopo 18 anni ed è stato sostituito dal più recente MQ‑9B Protector.

Il Reaper è entrato anche nella dimensione navale: i Marines lo integrano con il pod SkyTower II per fornire allerta precoce e consapevolezza del dominio marittimo e per estendere le comunicazioni tra navi e forze anfibie. L’adozione di sensori AI dovrebbe consentire al corpo di impiegare il drone in maniera autonoma e di sviluppare una filiera propria di algoritmi, riducendo la dipendenza da fornitori esterni.

Prospettive future

Nonostante l’arrivo della variante MQ‑9B SeaGuardian/Protector e di progetti europei come Eurodrone, il Reaper rimarrà operativo ancora a lungo. L’US Air Force ha programmato di mantenere circa 140 esemplari fino al 2035, continuando ad aggiornarli con pod di difesa, sensori intelligenti e capacità di collegamento multi‑dominio. La combinazione di autonomia, potenza di fuoco e modularità rende l’MQ‑9 Reaper uno dei droni armati più versatili del panorama militare, capace di evolversi di fronte a minacce informatiche, difese aeree e scenari marittimi. Le innovazioni introdotte tra il 2023 e il 2025 dimostrano che l’hunter‑killer americano non è più solo un veicolo di sorveglianza: è diventato una piattaforma di comando, attacco e rete in grado di integrare sistemi intelligenti e di condurre missioni complesse in completa autonomia.

NYALA Digital Asset AG

Armare l'Europa: Pro e Contro

Minaccia Nucleare Nordcoreana

Sardegna: Nazione o Regione?

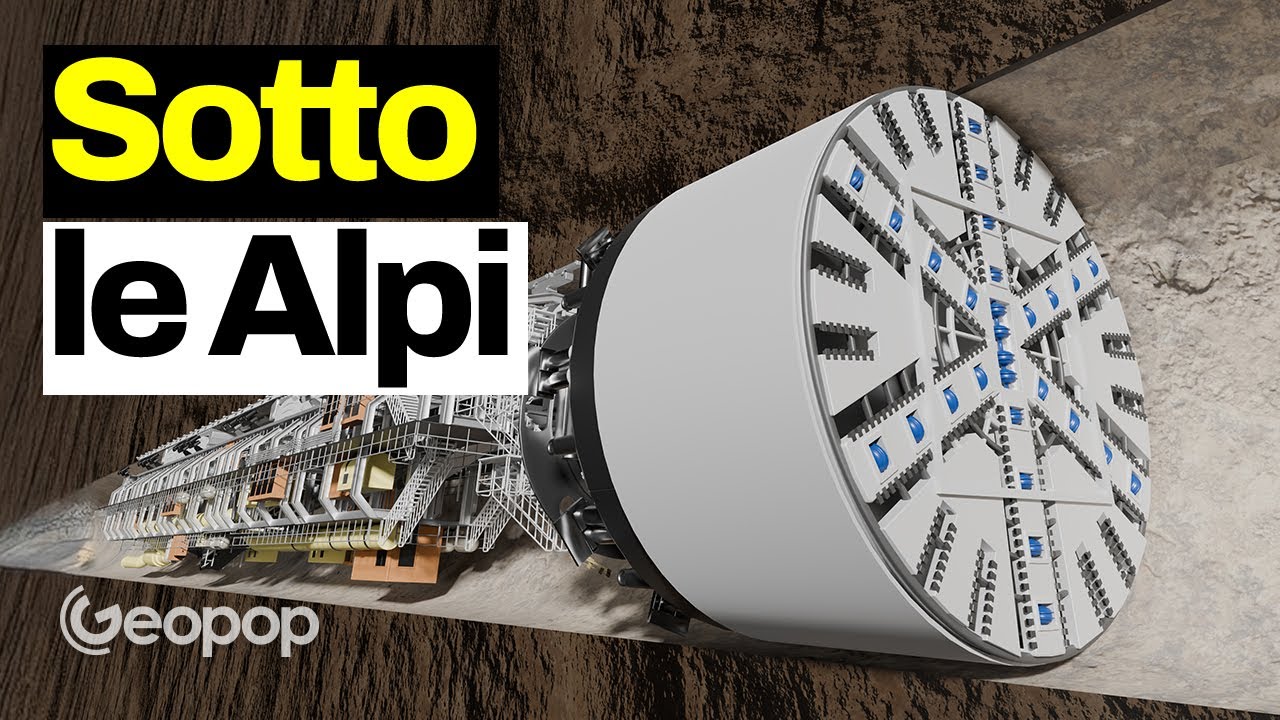

Il tunnel del Brennero avanza

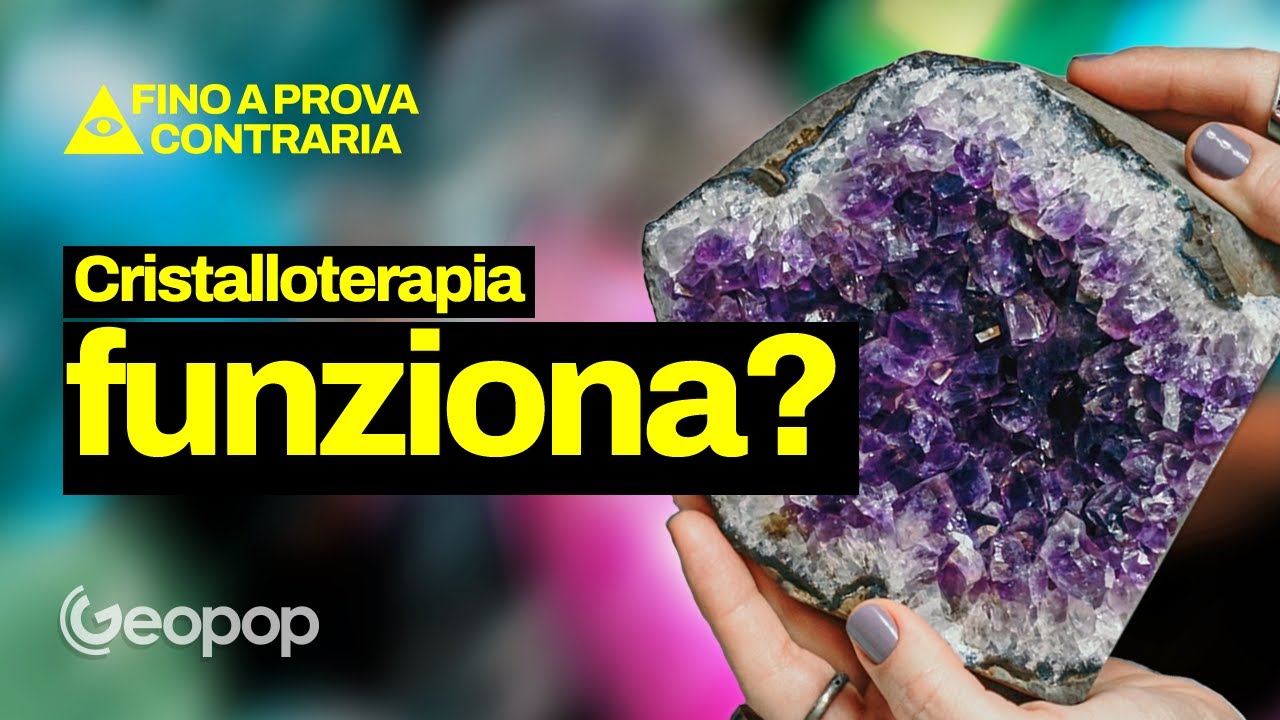

Cristalloterapia: verità o mito?

Come funziona un hovercraft

Diamanti: Chimica e Durezza

Malavita: origini e globalità

Leone XIV, primo Papa peruviano

Il Triangolo delle Bermuda